2016年1月12日凌晨,FortiGate 被国外安全研究人员爆出防火墙存在漏洞,攻击者可以通过该漏洞直接获取防火墙控制权限。

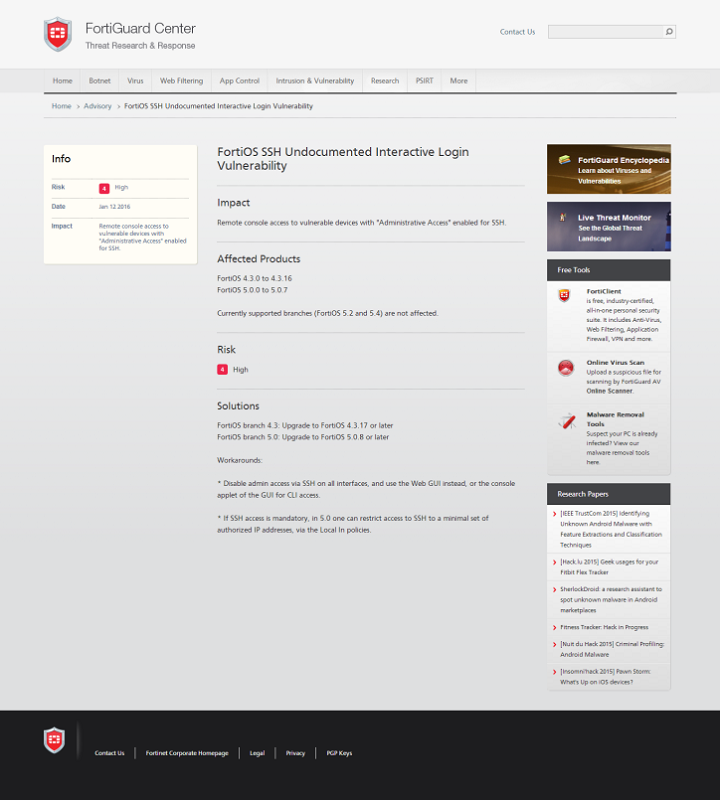

FortiGate在官网发布信息,承认该漏洞广泛存在于防火墙FortiOS4.0-5.0.7系统之中,并将漏洞等级定为4级(高风险级别)。FortiGate于2005年推出FortiOS3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

漏洞被爆出当晚,江南天安技术团队连夜组织核心技术力量,确认此次漏洞利用方式,编写漏洞利用程序,第一时间确认漏洞并利用漏洞攻击成功。在获知漏洞情况4小时之内向客户发出了第一封邮件预警。同时,团队及时协助某能源企业客户对部署的防火墙进行紧急排查,排查期间,确认由江南天安近期部署实施的FortiGate 4.0 mr3 patch18版本防火墙并未存在漏洞,但是发现早期部署的版本FortiGate 4.0 mr3 patch11、12版本约100台防火墙存在漏洞,但随即被修复。

目前江南天安技术团队已向客户发布实时预警,并推出如下解决方案:

1、在所有接口访问中禁用SSH远程管理,建议仅通过Web界面管理防火墙。

2、如果SSH远程管理必须开启,在FortiOS 5.0版本,可以限制仅允许授权IP使用SSH远程管理。

3、升级Fortinet防火墙的FortiOS版本,升级到以下版本即可:

FortiOS v4.3.17 或任何FortiOS v4.3的更新版本 (2014年7月9日后发布的版本);

FortiOS v5.0.8 或任何FortiOS v5.0的更新版本 (2014年7月28日后发布的版本);

任何版本的 FortiOS v5.2 或v5.4。

请按住滑块,拖动到最右边完成验证