硬件安全模块(HSM)是经过强化,具有防篡改性能的硬件设备,它们通过生成密钥、加密解密数据以及创建和验证数字签名来加强加密实践。许多HSM通过了各个FIPS 140-2级别的认证。硬件安全模块经常用于:

l 达到并超过既定和新颁布的网络安全监管标准;

l 实现更高级别的数据安全和信任;

l 保持高服务水平和业务敏捷性。

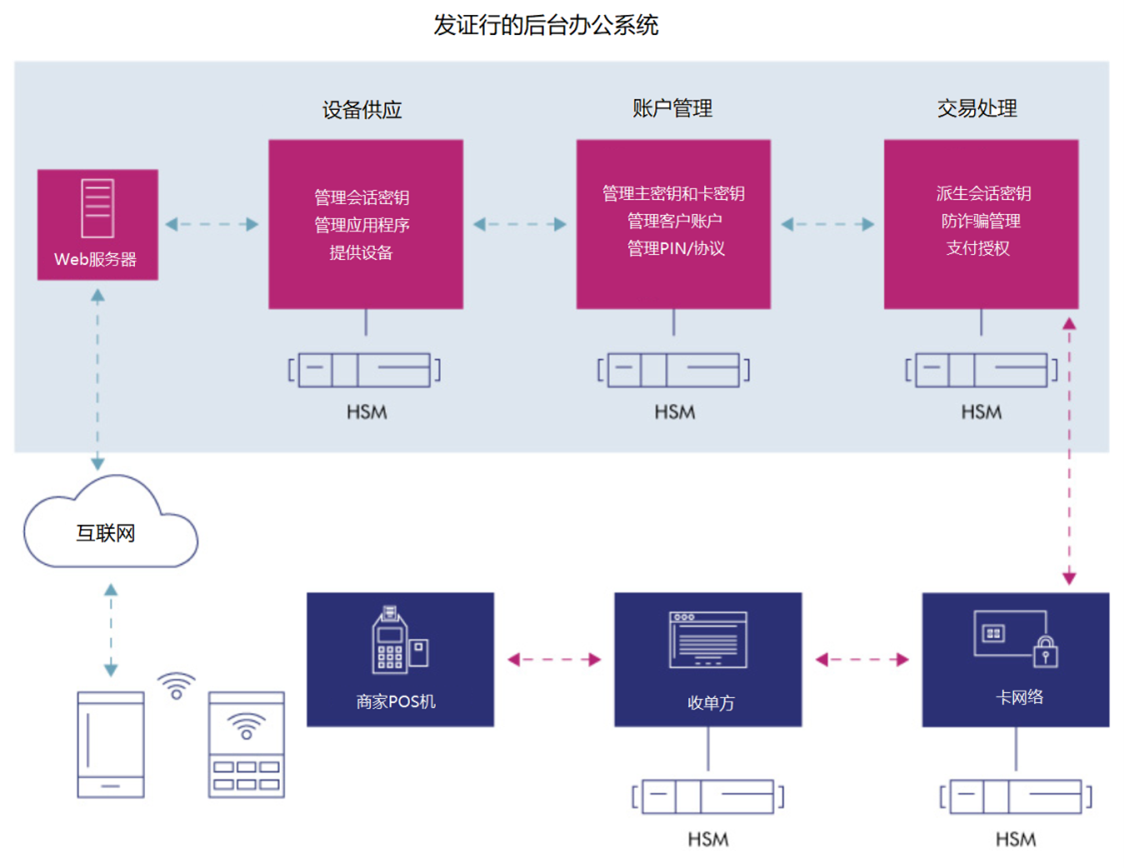

支付HSM是一种专用的经过强化、具有防篡改性能的硬件设备,主要供银行业在签发磁条卡和EMV芯片卡(及其移动应用等效物)以及随后处理信用卡和借记卡支付交易的过程中用来为密码密钥和客户PIN提供高级别保护。支付HSM经过全球方案(例如FIPS 140-2、PCI HSM)以及其他附加地区性要求(例如法国的MEPS和澳大利亚的APCA)的严格独立认证,通常为所有主要卡方案支付应用提供本机加密支持。

支付HSM在支付生态系统中的常见用例包括:

l PIN的生成、管理和验证;

l ATM机和POS机交易网络切换过程中的PIN块转换;

l 支付交易处理过程中的卡、用户和密码验证;

l 支付卡和移动应用的支付凭证签发;

l 点对点加密(P2PE)密钥管理和安全数据解密;

l 与第三方安全共享密钥以促进安全通信。

远程硬件安全模块(HSM)管理可使安全团队得以从一个中央远程位置执行与密钥和设备管理相关的任务,而无需前往数据中心现场。远程HSM管理除了能使管理HSM的任务更加灵活地满足具体需求之外,还可以节省运营成本。

根据所采用的HSM解决方案,远程HSM管理支持:

l 范围更广、更加灵活的控制;

l 基于数字凭证而非物理钥匙的强访问控制;

l 可将活动追溯到具体个人卡凭证,实现更强的审计控制;

l 更快识别远程HSM状态问题;

l 更简便的软件和许可证升级安装;

l 降低错误风险;

l 简化物流。

主机卡模拟(HCE)是一项保护移动电话的技术,使手机得以在物理POS机上进行信用卡或借记卡交易。使用HCE时,关键支付凭证保存在一个安全共享库(发卡行数据中心或私有云)中,而不是存储在手机上。有限使用凭证会提前发给手机,以实现非接触式交易。

这种方法消除了对可信服务管理器(TSM)的需求,并把控制权转回给银行。但是它同时也带来了一系列不同的安全和风险挑战。

l 用于存储数以百万计支付凭证或按需创建一次性使用凭证的集中式服务会产生明显的攻击点。尽管银行有多年发卡历史,但这些系统基本上是离线的,而且不需要用支付令牌(在这里是指塑料卡片)在云端交互。而HCE要求这些服务在线并且作为个人支付交易的组成部分要能实时访问。如果不对这些服务平台实施保护,将把发卡行置于非常大的诈骗风险之下。

l 尽管手机不再保存支付凭证,但是它依然在三个关键方面扮演着关键安全角色,而这三个方面可为凭证或交易信息失窃或被人偷梁换柱制造机会。

l 手机可为应用程序提供请求获取存储在HCE服务中的卡数据的手段。

l 手机是对用户进行身份验证并授权服务提供支付凭证的介质。

l 手机提供了将支付凭证传递给POS机的通信渠道。

l 所有的移动支付方案都比传统卡支付更复杂,而智能手机用户的期望又极高。

l 较差的移动网络覆盖可能会导致HCE服务无法访问。

l 复杂的身份验证方案会导致错误。

l 软件或硬件不兼容可能会造成交易终止。

信任根(RoT)是指密码系统中始终可信赖的来源。由于密码安全由用来对数据的加密解密并执行数字签名生成和验证等功能的密钥,因此RoT方案一般会包含一个经过强化的硬件模块。在其自身安全环境中生成和保护密钥并执行密码功能的硬件安全模块(HSM)便是一个主要例子。

由于这个模块的所有意图和目的都无法从计算机生态系统外面访问,因此该生态系统可以相信它从信任根模块接收到的密钥和其他密码信息是真实并得到授权的。随着物联网应用的激增,这一点变得尤为重要,因为为了避免被黑客入侵,计算生态系统的组件需要有一种方法来确定它们接收到的信息是真实的。RoT保护数据和应用程序的安全,并能帮助在整个生态系统中建立信任。

RoT是公钥基础设施(PKI)的关键成分,用于生成和保护根和发证机构的密钥;进行代码签名以确保软件始终安全、不变和真实;同时还创建数字证书,用于对物联网应用程序和其他网络部署的专有电子设备签发凭证和进行身份验证。